Directory traversal güvenlik açığı, web uygulamalarının dosya sistemi üzerindeki yetkisiz erişimleri mümkün kılan ciddi bir tehdittir. Bu açık, saldırganların uygulamanın tasarımı ve yapılandırmasındaki zayıflıklardan faydalanarak, dosya sisteminde kök dizine veya üst dizinlere erişim sağlamalarına olanak tanır. Genellikle, web uygulamaları kullanıcılardan dosya yolları veya parametreler alır ve bu veriler yeterince güvenlik önlemi alınmadan işlenirse, saldırganlar özel karakterler kullanarak bu yolları manipüle edebilir.

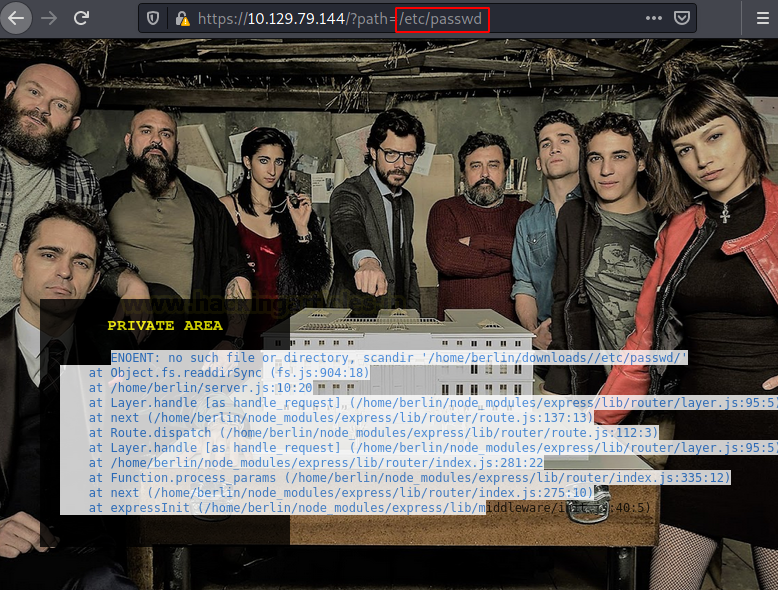

Örneğin, path parametresi aracılığıyla bir dosya yolu belirleniyorsa, saldırgan bu parametreye ../ veya ..\ gibi karakter dizileri ekleyerek dizin yapısında yukarıya çıkabilir. Bu teknikle, genellikle uygulamanın erişemediği, kök dizinde veya üst dizinlerde bulunan hassas dosyalara erişim sağlanabilir. Bu dosyalar arasında şifreler, yapılandırma dosyaları veya diğer kritik bilgiler yer alabilir.

Bu tür bir istismar, saldırganlara sistemin derinliklerinde gizli bilgileri ortaya çıkarma fırsatı sunar ve genellikle, sistem üzerinde daha geniş bir erişim elde etmek için kullanılabilir. Aşağıdaki adımlar, bu tür bir saldırının nasıl gerçekleştirilebileceğini özetler:

Girdi Manipülasyonu: Saldırgan, web uygulamasının dosya yolunu işleme biçimini anlamak için çeşitli testler yapar ve girdi alanlarına özel karakterler ekler.

Yukarıya Dönüş (Traversal) Teknikleri: path gibi parametreler üzerinde ../ karakter dizilerini kullanarak üst dizinlere çıkış sağlar.

Hassas Bilgilere Erişim: Elde edilen bilgiler, genellikle sistemin kritik dosyalarını içerir ve bu, daha fazla yetki kazanma veya sistem üzerinde tam kontrol elde etme amacını taşır.